Oracle Mobile Authenticator

Oracle Mobile Authenticator parte de Oracle Access Management Suite. El mismo permite autenticar a los usuarios utilizando la autenticación de doble factor antes de conceder acceso a datos confidencia

Oracle Mobile Authenticator

Oracle Mobile Authenticator es una aplicación de Oracle que se lanzó por primera vez en 2014 como parte de Oracle Access Management Suite. Dado que la seguridad digital es un área que las organizaciones no pueden ignorar, autenticar a los usuarios utilizando la autenticación de doble factor antes de conceder acceso a datos confidenciales es extremadamente importante.

Oracle Mobile Authenticator le permite verificar de forma segura la identidad utilizando un teléfono móvil o tableta como factor de autenticación. Oracle Mobile Authenticator genera un código de acceso único (OTP) para el inicio de sesión y puede recibir notificaciones push para el inicio de sesión, que se pueden aprobar con un simple toque. Cuando esta autenticación se utiliza además de un nombre de usuario y una contraseña, agrega una capa adicional de seguridad que es esencial para las aplicaciones en línea de hoy en día.

Oracle Mobile Authenticator funciona en las tres plataformas móviles y es compatible con las versiones del sistema operativo iOS 7.1+, Android 4.1+ y Windows 8.1+.

La Figura 1 muestra la pantalla de inicio de Oracle Mobile Authenticator.

La Figura 1 muestra la pantalla de inicio de Oracle Mobile Authenticator.

Descripción general de la autenticación multifactorial

Wikipedia explica la Autenticación Multifactorial (MFA) como "un método de control de acceso por computadora en el que a un usuario se le concede acceso solo después de presentar con éxito varias pruebas separadas a un mecanismo de autenticación, generalmente al menos dos de las siguientes categorías: conocimiento (algo que sabe [por ejemplo, una contraseña]), posesión (algo que tiene [

El uso de una tarjeta de débito (algo que tiene un usuario) y un PIN (algo que un usuario sabe) para retirar dinero de un cajero automático es una de las aplicaciones más comunes de MFA.

Figura 2: MFA de un vistazo

Figura 2: MFA de un vistazo

Siempre que MFA está habilitado, el nombre de usuario y la contraseña tradicionales suelen ser el primer factor. La seguridad adicional se aplica utilizando uno o más de los siguientes métodos:

- Contraseña única (OTP): Una OTP es una contraseña que es válida solo para una sesión de inicio de sesión o transacción en un sistema informático u otro dispositivo digital durante un corto período (normalmente entre 30 y 60 segundos). Después de adquirir una OTP, los usuarios deben escribirla en la aplicación a la que están intentando acceder para autenticarse. A veces, los tokens de hardware también se pueden usar para generar estas contraseñas, y los usuarios las ingresaban manualmente.

- Códigos SMS: Esto implica obtener un código temporal y único a través de un mensaje de texto enviado a un número de teléfono registrado. El código debe introducirse manualmente para acceder a una aplicación.

- Notificación push: Esto implica enviar una notificación a un dispositivo móvil con detalles sobre la transacción iniciada. Un usuario puede simplemente tocar Aprobar para continuar con el proceso de inicio de sesión.

- Preguntas de seguridad: Por lo general, el usuario tiene el desafío de responder a un conjunto de preguntas preinscritas. Al proporcionar la respuesta correcta, el usuario es redirigido a la aplicación protegida.

- Códigos de derivación: Estos son OTP únicos que expiran después de un período de tiempo específico (normalmente en días). Un usuario puede pregenerar y guardar un código de omisión u obtener uno de un administrador de aplicaciones para obtener acceso a una aplicación segura.

MFA usando Oracle Mobile Authenticator

Oracle Mobile Authenticator se puede integrar con Oracle Identity Cloud Service y Oracle Access Manager para proteger sus aplicaciones utilizando MFA. También puede funcionar en modo independiente para generar contraseñas únicas (TOTP) basadas en el tiempo para autenticarse para aplicaciones que se adhieren al RFC 6238 para controlar el acceso. Las siguientes secciones arrojarán luz sobre cómo Oracle Mobile Authenticator se puede aprovechar en los paisajes de Oracle Identity Cloud Service y Oracle Access Manager para acceder de forma segura a aplicaciones críticas.

Autenticación TOTP con Oracle Mobile Authenticator

Un algoritmo TOTP es un algoritmo que calcula una contraseña única a partir de una clave secreta compartida y la hora actual. Como se define en RFC 6238, TOTP es una extensión del algoritmo OTP, a saber, el algoritmo de contraseña única (HOTP) basado en el Código de Autenticación de Mensajes Hashed (HMAC), para admitir un factor de movimiento basado en el tiempo.

Como se define en RFC 4226, el algoritmo HOTP se basa en el algoritmo HMAC-SHA-1 y se aplica a un valor de contador creciente que representa el mensaje en el cálculo HMAC.

Básicamente, la salida del cálculo HMAC-SHA-1 se trunca para obtener valores fáciles de usar:

HOTP(K,C) = Truncate(HMAC-SHA-1(K,C))

donde Truncate representa la función que puede convertir un valor HMAC-SHA-1 en un valor HOTP. K y C representan el secreto compartido y el contravalor, respectivamente.

TOTP es la variante basada en el tiempo de este algoritmo, donde un valor T, derivado de una referencia de tiempo y un paso de tiempo, reemplaza el valor del contador C en el cálculo HOTP.

Configuración de parámetros TOTP

Según RFC 6238, el método hash criptográfico predeterminado utilizado es SHA-1 y la longitud predeterminada de la contraseña es de seis. Además, cualquier TOTP generado es válido durante 30 segundos de forma predeterminada. En general, los generadores TOTP se adhieren a estos valores predeterminados y aceptan el secreto compartido para generar un TOTP para una cuenta determinada. Sin embargo, en el caso de Oracle Identity Cloud Service, que funciona en conjunto con Oracle Mobile Authenticator, el administrador tiene la disposición de ajustar parámetros como la longitud de OTP, el algoritmo hash y la duración de la validez para una mejor seguridad.

Consulte la sección "Configuración de código de acceso único" para ver cómo se pueden configurar estos parámetros en Oracle Identity Cloud Service.

Acceso a una aplicación usando TOTP

Cuando un usuario final quiere autenticarse usando Oracle Mobile Authenticator, TOTP se puede usar como segundo factor. Después de proporcionar el nombre de usuario y la contraseña, se le pide al usuario que ingrese un valor TOTP que se habría generado en la aplicación Oracle Mobile Authenticator, como se muestra en la Figura 3.

Figura 3: Pantalla de autenticación TOTP de Oracle Identity Cloud Service

Figura 3: Pantalla de autenticación TOTP de Oracle Identity Cloud Service

La Figura 4 y la Figura 5 muestran la OTP generada en las vistas de cuadrícula y lista, respectivamente, de la aplicación Oracle Mobile Authenticator. Este mismo valor OTP debe ingresarse en Oracle Identity Cloud Service mientras se accede a una aplicación segura.

| Figura 4: Vista de cuadrícula |  | Figura 5: Vista de lista |

Autenticación de notificaciones push con Oracle Mobile Authenticator

Para acceder a un recurso protegido en Oracle Identity Cloud Service u Oracle Access Manager, un usuario primero tiene que introducir credenciales de inicio de sesión. Después de verificar las credenciales, un mensaje solicita al usuario que acepte la notificación push enviada al dispositivo registrado, como se muestra en la Figura 6.

Figura 6: Pantalla de autenticación de notificaciones push de Oracle Identity Cloud Service

Figura 6: Pantalla de autenticación de notificaciones push de Oracle Identity Cloud Service

La notificación push se envía al dispositivo registrado que tiene instalado Oracle Mobile Authenticator y tiene la cuenta de usuario configurada. Cuando la notificación aparece en el dispositivo (Figura 7), el usuario puede tocar Permitir o Denegar para permitir o bloquear el inicio de sesión. Al hacer clic en Permitir, se permite acceder a la aplicación segura.

La Figura 8 muestra la pantalla que contiene detalles sobre la sesión de inicio de sesión: el recurso al que se accede, la hora de inicio de sesión, el navegador y la dirección IP de acceso.

| Figura 7: Notificación push mostrada en el dispositivo |  | Figura 8: Detalles de la solicitud de inicio de sesión |

MFA en Oracle Identity Cloud Service

Oracle Identity Cloud Service es una plataforma integral de seguridad e identidad de próxima generación que es nativa de la nube y está diseñada para ser una parte integral del tejido de seguridad empresarial, proporcionando servicios de identidad modernos para aplicaciones modernas.

Oracle Identity Cloud Service proporciona gestión de identidades, capacidad de inicio de sesión único (SSO), MFA y gobernanza de identidades para aplicaciones que están en las instalaciones o en la nube y para dispositivos móviles. Los empleados y socios comerciales pueden acceder a las aplicaciones en cualquier momento, desde cualquier lugar y en cualquier dispositivo de manera segura.

Figura 9: Capacidades de Oracle Identity Cloud Service

Figura 9: Capacidades de Oracle Identity Cloud Service

Cuando MFA está habilitado en Oracle Identity Cloud Service, primero se solicita a los usuarios que inician sesión en una aplicación su nombre de usuario y contraseña, que es el primer factor, algo que saben. Luego se les requiere usar un segundo tipo de verificación, por ejemplo, TOTP, mensajes de texto (SMS), notificaciones push, códigos de derivación o respuestas a preguntas de seguridad. Los dos factores trabajan juntos para agregar una capa adicional de seguridad para verificar la identidad de los usuarios y completar el proceso de inicio de sesión.

La aplicación Oracle Mobile Authenticator entra en juego para proporcionar soporte para notificaciones push y TOTP en Oracle Identity Cloud Service.

Para habilitar el uso de Oracle Mobile Authenticator para el soporte MFA en Oracle Identity Cloud Service, es necesario configurar ciertos ajustes en Oracle Identity Cloud Service, como se describe a continuación. Las capturas de pantalla que se muestran a continuación son de la versión 17.4.2 de Oracle Identity Cloud Service. Tenga en cuenta que las opciones de configuración cambiarán ligeramente con la versión 17.4.6 de Oracle Identity Cloud Service.

Habilitar factores MFA como OTP y notificaciones push

Utilice el siguiente procedimiento y consulte la Figura 10 para habilitar el uso de Oracle Mobile Authenticator para el soporte MFA en Oracle Identity Cloud Service:

- 1. Inicie sesión en la Consola de administración de Oracle Identity Cloud Service y haga clic en la pestaña Seguridad.

- 2. Para Seleccione los usuarios para los que desea habilitar MFA, elija Todos los usuarios o Administradores para habilitar MFA para un conjunto específico de usuarios.

- 3. Para la inscripción en MFA para el usuario es, elija Requerido u Opcional para hacer que MFA sea obligatorio u opcional, respectivamente, para los usuarios de Oracle Identity Cloud Service.

- 4. Para Seleccionar los factores que desea habilitar, elija el tipo de factores que desea habilitar.

- Por ejemplo, elija Mobile App OTP y Mobile App Notification para habilitar el uso de OTP y notificaciones push. Tenga en cuenta que los usuarios finales necesitan instalar la aplicación Oracle Mobile Authenticator en su dispositivo móvil, para que estos dos factores funcionen.

- 5. Después de seleccionar estos dos factores, haga clic en Configurar (junto a Mobile App OTP) para especificar otra configuración de la aplicación Oracle Mobile Authenticator, como la configuración de OTP, la política de cumplimiento y la protección de la aplicación Oracle Mobile Authenticator. Estos se explican en detalle en la siguiente sección, "Configuración del Autenticador Móvil Oracle en Oracle Identity Cloud Service".

Figura 10: Pantalla de configuración de MFA en Oracle Identity Cloud Service

Figura 10: Pantalla de configuración de MFA en Oracle Identity Cloud Service

Configuración del Autenticador Móvil de Oracle en Oracle Identity Cloud Service

Las siguientes secciones describen los diversos tipos de ajustes que se pueden configurar mientras se utiliza Oracle Mobile Authenticator en Oracle Identity Cloud Service.

Ajustes de código de acceso único

Como se explicó en secciones anteriores, la generación de TOTP requiere un secreto compartido que es compartido por el servidor junto con la información de sincronización horaria. El administrador puede cambiar algunos otros factores predeterminados, como la longitud de la OTP, el algoritmo de hash y el intervalo de validez de la OTP generada, como se explica a continuación y se muestra en la Figura 11.

- Longitud del código: Esta configuración define cuántos dígitos deben estar presentes en el código generado por la aplicación Oracle Mobile Authenticator.

- Algoritmo de hash: Esta configuración especifica el algoritmo utilizado por Oracle Mobile Authenticator App para generar el código.

- Nueva generación de OTP: Esta configuración especifica el número de segundos antes de que la aplicación Oracle Mobile Authenticator genere una nueva OTP.

- Clave secreta actualizada: Esta configuración especifica el número de días después de los cuales la aplicación Oracle Mobile Authenticator actualiza la clave compartida poniéndose en contacto con el servidor Oracle Identity Cloud Service.

Figura 11: Pantalla de configuración de TOTP en Oracle Identity Cloud Service

Figura 11: Pantalla de configuración de TOTP en Oracle Identity Cloud Service

Configuración de la política de protección de aplicaciones de Oracle Mobile Authenticator

Como se muestra en la Figura 12, el administrador de Oracle Identity Cloud Service puede establecer políticas de protección de aplicaciones y a nivel de dispositivo en función de los requisitos de seguridad.

- Protección de aplicaciones: Esta configuración se puede utilizar para aplicar una política de protección de aplicaciones Oracle Mobile Authenticator deseada. Se puede pedir al usuario de la aplicación Oracle Mobile Authenticator que configure un PIN de la aplicación o una autenticación biométrica de huellas dactilares para desbloquear la aplicación. Cuando el administrador elige cualquiera de estos valores, el usuario de la aplicación Oracle Mobile Authenticator puede verse obligado a autenticarse con un PIN o una huella dactilar

- - Para cada solicitud de notificación push

- - Para cada inicio de la aplicación Oracle Mobile Authenticator

- - Cada vez que la aplicación Oracle Mobile Authenticator pasa a primer plano

- Longitud mínima del PIN: Esta configuración especifica el número mínimo de caracteres para el PIN.

- Intentos fallidos consecutivos máximos antes de que la aplicación se bloquee: Esta configuración especifica el número máximo de veces que un usuario puede proporcionar un PIN o huella dactilar incorrectos, después de lo cual Oracle Mobile Authenticator se bloquea.

- Duración del bloqueo: Esta configuración especifica la duración en segundos para la que la aplicación Oracle Mobile Authenticator se bloquea después de intentos de inicio de sesión de Oracle Mobile Authenticator no válidos.

- Patrón de escalado de bloqueo: Esta configuración define el patrón de escalado que sigue el sistema mientras bloquea a los usuarios fuera de la aplicación Oracle Mobile Authenticator.Constante, lineal y exponencial son los valores permitidos.

Figura 12: Pantalla de política de protección de aplicaciones en Oracle Identity Cloud Service

Figura 12: Pantalla de política de protección de aplicaciones en Oracle Identity Cloud Service

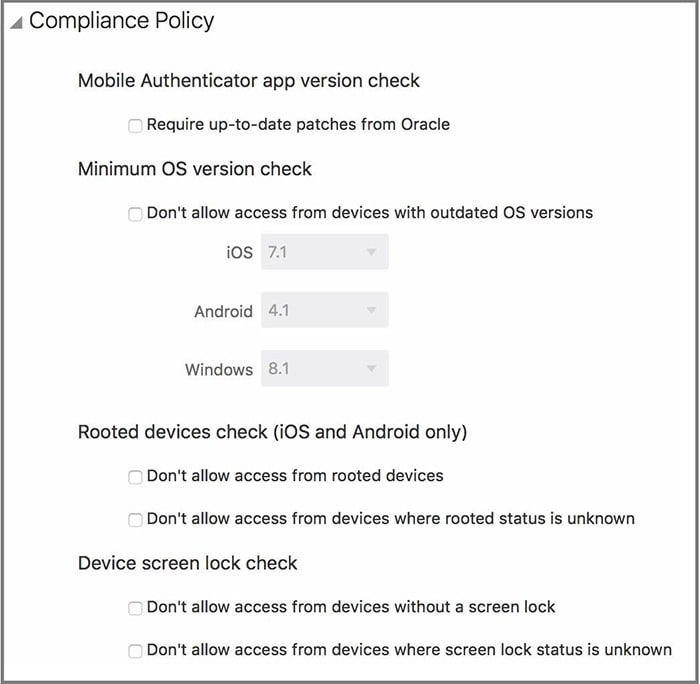

Configuración de la política de cumplimiento de Oracle Mobile Authenticator

La configuración de la política de cumplimiento (ver Figura 13) especifica los sistemas operativos y sus versiones específicas en las que se puede instalar la aplicación Oracle Mobile Authenticator.

- Requerir parches actualizados de Oracle: Esta configuración se utiliza para garantizar que los usuarios de la aplicación Oracle Mobile Authenticator descarguen y utilicen la última aplicación Oracle Mobile Authenticator de la tienda de aplicaciones para garantizar la máxima seguridad.

- Comprobación mínima de la versión del sistema operativo: Esta configuración se utiliza para bloquear a los usuarios para que no utilicen la aplicación Oracle Mobile Authenticator en un dispositivo que tenga un sistema operativo obsoleto.

- Comprobación de dispositivos rooteados (solo iOS y Android): Esta configuración se puede utilizar para bloquear a los usuarios para que no usen la aplicación Oracle Mobile Authenticator en un dispositivo que ha sido jailbreak o si se desconoce el estado rooteado.

- Comprobación de bloqueo de pantalla del dispositivo: Esta configuración se puede utilizar para bloquear a los usuarios para que no usen la aplicación Oracle Mobile Authenticator en un dispositivo que no tenga habilitado el bloqueo de pantalla, o si se desconoce el estado del bloqueo de pantalla.

Figura 13: Pantalla de configuración de la política de cumplimiento en Oracle Identity Cloud Service

Figura 13: Pantalla de configuración de la política de cumplimiento en Oracle Identity Cloud Service

MFA en Oracle Access Management Access Manager

Oracle Access Management es una aplicación de seguridad de nivel empresarial que se basa en Java Platform, Enterprise Edition. Incluye una gama completa de servicios que proporcionan funciones de seguridad del perímetro web y inicio de sesión único (SSO) basado en la web, contexto de identidad, autenticación y autorización, administración de políticas y más.

Oracle Access Management incluye Oracle Access Management Access Manager (Access Manager), que proporciona una solución de inicio de sesión único. SSO permite a los usuarios y grupos acceder a múltiples aplicaciones después de la autenticación, eliminando la necesidad de múltiples solicitudes de inicio de sesión.

Al igual que Oracle Identity Cloud Service, Access Manager proporciona MFA para aplicaciones confidenciales que requieren seguridad adicional además del tipo estándar de autenticación de nombre de usuario y contraseña. Para proporcionar MFA, hace uso del Servicio de Autenticación Adaptativa.

El Servicio de Autenticación Adaptativa ofrece autenticación de segundo factor. El segundo factor puede ser una OTP o una notificación de solicitud de acceso (o push). Las siguientes opciones de MFA están disponibles en el Servicio de Autenticación Adaptativa:

- OTP de Oracle Mobile Authenticator

- Notificación de solicitud de acceso desde Oracle Mobile Authenticator

- OTP a través de SMS

- OTP por correo electrónico

Para las dos primeras opciones, el Servicio de Autenticación Adaptativa requiere el uso de la aplicación Oracle Mobile Authenticator. Consulte "Configuración del Autenticador Oracle Mobile" para obtener detalles sobre la configuración. El uso de TOTP y factores push es similar a los casos de uso de Oracle Identity Cloud Service, como se describe en las secciones anteriores sobre TOTP y notificación push.

MFA en aplicaciones de terceros

Debido a que Oracle Mobile Authenticator se adhiere a RFC 6238, cualquier aplicación protegida por TOTP se puede configurar en Oracle Mobile Authenticator y acceder ingresando el código generado por Oracle Mobile Authenticator en modo independiente. Por ejemplo, si un usuario quiere configurar MFA para Google, Facebook o cualquier otra cuenta web, Oracle Mobile Authenticator se puede utilizar para generar una OTP, como se muestra en la Figura 14.

Figura 14: Adición de cuentas de terceros en Oracle Mobile Authenticator

Figura 14: Adición de cuentas de terceros en Oracle Mobile Authenticator

Configuración de una cuenta en Oracle Mobile Authenticator

Para configurar una cuenta en Oracle Mobile Authenticator, es necesario proporcionar algunos detalles básicos sobre la cuenta.

- Nombre de cuenta: Un nombre de cuenta identificable de forma única

- Nombre de la empresa: La empresa a la que pertenece esta cuenta, por ejemplo, Oracle, Facebook, Dropbox, etc.

- Secreto compartido: Un número aleatorio criptográficamente fuerte que se comparte entre Oracle Mobile Authenticator y el servidor

Las siguientes secciones describen los tres mecanismos que Oracle Mobile Authenticator admite para agregar una cuenta.

Introducir manualmente un secreto compartido

- 1. Abra la aplicación Oracle Mobile Authenticator en su dispositivo y toque Agregar cuenta.

- 2. Toca la tecla Intro manualmente.

- 3. Seleccione el tipo de cuenta e introduzca el nombre de su cuenta.

- 4. Introduzca la clave (secreto compartido) que la aplicación del servidor ha proporcionado y toque Guardar.

- 5. (Opcional) También puede cambiar el icono, si lo desea, como se muestra en la Figura 15.

Una vez completada la configuración, la pantalla del generador de códigos mostrará una OTP para la cuenta recién agregada, como se muestra en la Figura 16.

| Figura 15: Configurar una cuenta manualmente |  | Figura 16: OTP para la cuenta recién agregada |

Uso de una URL de configuración

Algunas aplicaciones de servidor también ofrecen la opción de configurar una cuenta de Oracle Mobile Authenticator utilizando una URL de configuración. Una URL de configuración contiene ciertos parámetros, como el nombre de host, la cuenta, el nombre de la empresa y el secreto compartido, y la URL generalmente se envía por correo electrónico o se muestra en el navegador que se utiliza para acceder a la aplicación del servidor. Al hacer clic en la URL de un dispositivo en el que está instalado Oracle Mobile Authenticator, el sistema operativo del dispositivo pedirá permiso para abrir el enlace en la aplicación Oracle Mobile Authenticator. Una vez que se concede el permiso, se lleva a cabo la configuración de la cuenta. Una vez completada la configuración, la pantalla del generador de códigos mostrará una OTP para la cuenta recién agregada.

Escaneo de un código QR

En la mayoría de las aplicaciones, el uso de un código QR es el método preferido, porque esta es la opción más fácil y rápida para el usuario final.

- 1. Abra la aplicación Oracle Mobile Authenticator en su dispositivo y toque Agregar cuenta.

- 2. Con la cámara de su dispositivo, escanee el código QR que muestra la aplicación, como se muestra en la Figura 17.

- 3. El código QR tendrá la información necesaria para configurar la cuenta.

Una vez completada la configuración, la pantalla del generador de códigos mostrará una OTP para la cuenta recién agregada.

Figura 17: Escaneo de un código QR para agregar una cuenta

Figura 17: Escaneo de un código QR para agregar una cuenta

Protección de aplicaciones Oracle Mobile Authenticator

Oracle Mobile Authenticator proporciona una facilidad al usuario final para habilitar la protección de aplicaciones para una mejor seguridad.

- Después de iniciar la aplicación Oracle Mobile Authenticator, haga clic en el icono del menú en la esquina superior izquierda.

- Toque Protección de aplicaciones y habilite los botones de alternancia para PIN o Touch ID, como se muestra en la Figura 18. Tenga en cuenta que se pedirá a los usuarios que configuren el PIN en caso de que quieran habilitar la opción de touch ID.

El PIN se utiliza para cifrar los datos antes de guardarlos en el almacenamiento del dispositivo. Esto proporciona seguridad, incluso en el caso de que un hacker tenga acceso a los datos del dispositivo. Una vez activada la protección de la aplicación, se le pedirá al usuario que proporcione el PIN o el touch ID mientras accede a Oracle Mobile Authenticator, como se muestra en la Figura 19.

| Figura 18: Pantalla de protección de aplicaciones |  | Figura 19: Verifique el Touch ID para abrir Oracle Mobile Authenticator |

Mauriel Rosero

Consultor | Middleware | Database

No comments yet. Login to start a new discussion Start a new discussion